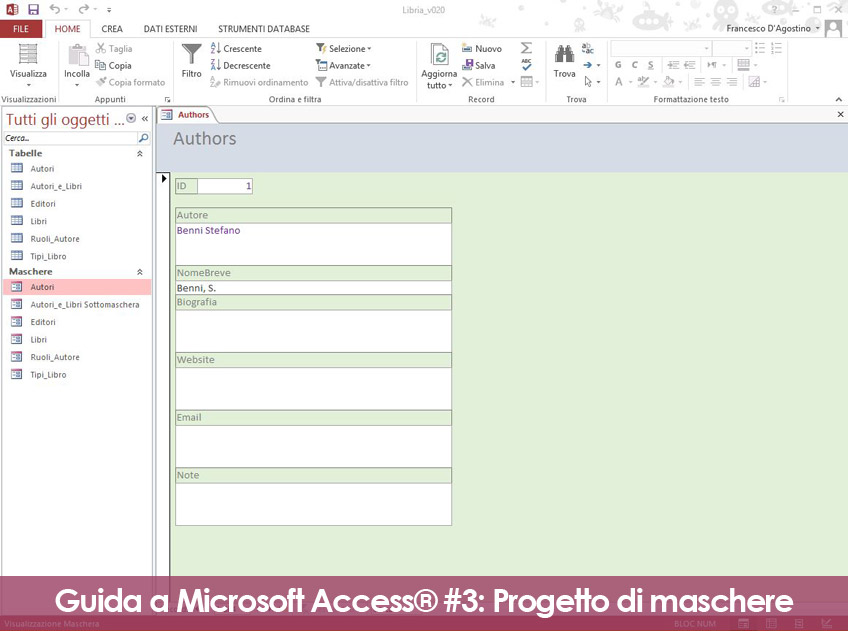

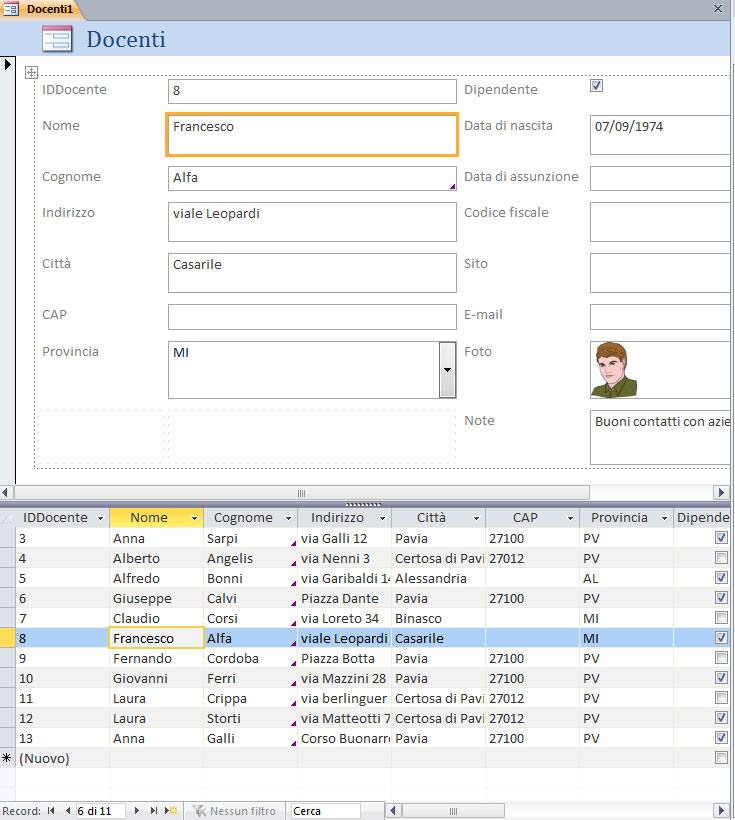

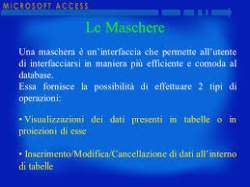

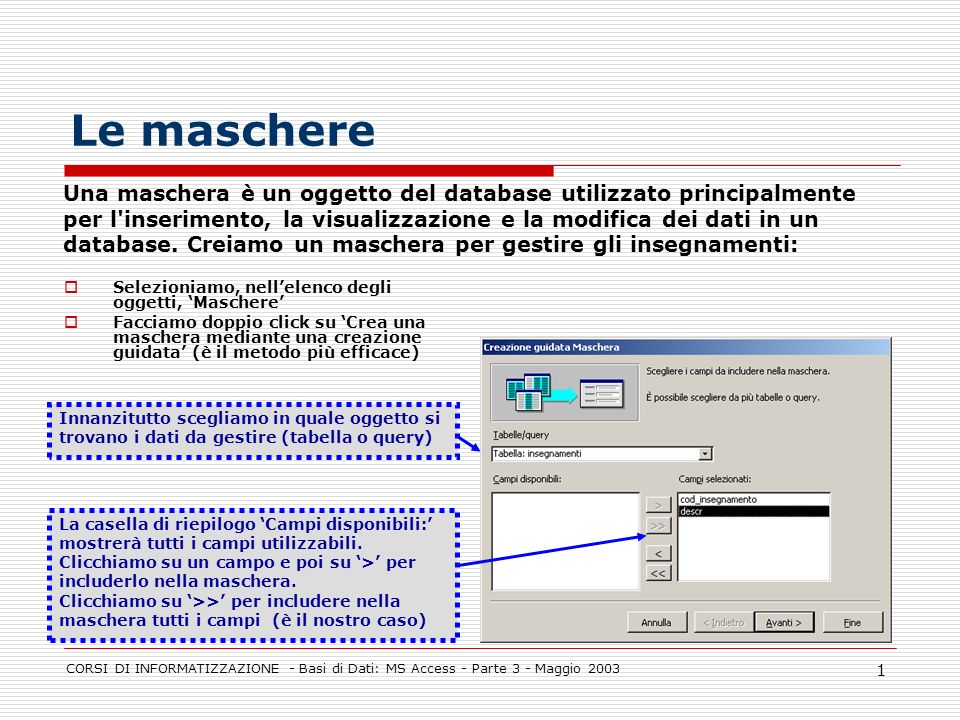

Le maschere Una maschera è un oggetto del database utilizzato principalmente per l'inserimento, la visualizzazione e la modifica dei dati in un database. - ppt scaricare

Sfondi : maschera, neon, cibernetica, informatica, gli hacker, l'hacking, digitale, galleria d'arte, rosso, buio, computer, sicurezza, Fantasy art, fuorilegge, penale, fotografia, game logo, fari a LED, armatura leggera, Platinum Conception Wallpapers ...

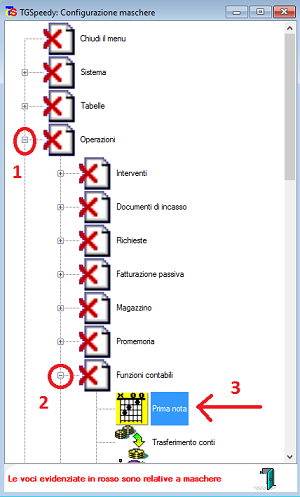

TGSpeedy by SIRIO Informatica s.a.s. > Come fare per ... > Ambiente di lavoro > Gestione Maschere Configurate

3D illustrazione di carino carattere anonimo con la maschera. Concetto di pirata informatico, assassino ninja, ladro o erario. Cybersicurezza, criminalità informatica, cybersicurezza Foto stock - Alamy

Elettronica Maschera Di Un Pirata Informatico - Fotografie stock e altre immagini di Criminalità informatica - Criminalità informatica, Scheda a circuito, Sfondi - iStock

Hacker internazionale in pullover nero e maschera nera cercando di hack governo su uno sfondo nero e rosso. Criminalità informatica . Sicurezza informatica Foto stock - Alamy

giapponese futuristico geisha robot informatica ragazza indossare gas maschera logo illustrazione 16722023 Arte vettoriale a Vecteezy

Hacker Computer Maschera Felpa Con Cappuccio Sfondo Binario Astratto Viso - Foto Stock: Foto, Immagini © shmeljov 266567912 | Depositphotos

Hacker Informatico Anonimo In Maschera Bianca E Felpa Con Cappuccio Il Volto Scuro Oscurato Tiene In Mano Ununità Flash Usb Ladro Di Dati Attacco Internet Darknet E Concetto Di Sicurezza Informatica Con

Rawdah- Sexy Toy,Sexy Cosplay Gioco di Ruolo Cane Pieno Maschera per la Testa Imbottito Gomma da Cancellare Cucciolo Giocare Maschera (Bianco) : Amazon.it: Informatica

Hacker con maschera anonima concetto di sicurezza informatica attacco informatico criminalità informatica | Foto Premium

USB Pubblico Impiego - INPS: Maschere da somaro davanti alla sede centrale dell'INPS per dire no alle pagelline. Da Tridico parole di chiusura, anche su vigilanza e informatica